Trong thế giới của những người đam mê công nghệ và tự xây dựng hệ thống, việc thiết lập một “home lab” – phòng thí nghiệm cá nhân hay máy chủ tại nhà – là một hành trình thú vị nhưng cũng đầy thử thách. Thường thì, chỉ một cấu hình sai sót nhỏ cũng có thể khiến bạn mất kết nối hoàn toàn với mạng hoặc các thiết bị trong hệ thống của mình. Đây là một vấn đề phổ biến mà bất kỳ ai xây dựng mạng home lab đều phải đối mặt: làm thế nào để duy trì kết nối với các thiết bị và cách khắc phục khi vô tình bị khóa truy cập. Bằng cách thiết lập mạng theo các phương pháp hay nhất và kết hợp thêm các dịch vụ bổ sung, bạn sẽ đảm bảo home lab của mình luôn dễ dàng truy cập từ bất kỳ thiết bị nào, dù bạn ở đâu.

1. Sử dụng VLAN Quản Lý Chuyên Dụng (Management VLAN)

Một trong những yếu tố nền tảng của bất kỳ home lab nào là một mạng được thiết kế tốt, có khả năng chịu đựng những sai lầm hay thử nghiệm “ngẫu hứng” mà bạn có thể tạo ra. Để đạt được điều này, trong quá trình thiết lập các VLAN cho mạng home lab, bạn nên tạo một VLAN quản lý chuyên dụng (dedicated management VLAN). VLAN này chỉ được sử dụng để quản lý các thiết bị mạng của bạn. Khối địa chỉ IP chuyên biệt này đóng vai trò là “phao cứu sinh” khi mọi thứ khác trở nên rối loạn, cho phép bạn kết nối một cách bình tĩnh và hoàn tác bất kỳ thay đổi nào vừa thực hiện.

Bạn có thể cấu hình để VLAN này có thể truy cập được từ các VLAN khác nếu muốn, nhưng cần thêm các quy tắc tường lửa (firewall rules) bổ sung để chỉ những thiết bị đáng tin cậy mới có thể gửi dữ liệu đến đó. Nếu không, các thử nghiệm của bạn có nguy cơ làm hỏng VLAN kiểm soát và buộc bạn phải bắt đầu lại từ đầu. Việc này cũng hạn chế rủi ro bảo mật, vì ngay cả khi kẻ tấn công xâm nhập vào mạng của bạn, chúng cũng không thể truy cập các trang quản lý của bất kỳ thiết bị nào do chúng nằm ở một khu vực mạng khác.

Điều cuối cùng là thiết lập một loạt các quy tắc chống khóa (anti-lockout rules) để các thiết bị quản lý luôn có thể truy cập mạng. Đảm bảo chúng có thể kết nối với SSH trên cổng bạn đã thay đổi, cổng 443 và cho phép các ping ICMP sẽ giúp bạn không bị khóa khỏi VLAN quản lý của mình.

Tủ mạng chứa các thiết bị mạng và cáp kết nối

Tủ mạng chứa các thiết bị mạng và cáp kết nối

2. Dùng Reverse Proxy để Đơn Giản Hóa Quản Lý Ứng Dụng

Khi home lab của bạn ngày càng phát triển và bạn đi sâu hơn vào việc tự host các dịch vụ và ứng dụng, việc quản lý tất cả chúng trở nên khó khăn hơn. Việc theo dõi từng địa chỉ IP riêng lẻ và các cổng cần thiết để kết nối là một công việc tẻ nhạt. Tuy nhiên, bằng cách thiết lập một reverse proxy (máy chủ proxy ngược) hoạt động như một trung gian, bạn có thể quản lý tất cả các dịch vụ của mình từ một bảng điều khiển duy nhất.

Bạn sẽ cần một vài thứ, nhưng tất cả đều dễ dàng có được miễn phí. Chứng chỉ SSL từ Let’s Encrypt cho phép bạn sử dụng mã hóa cho dữ liệu khi bạn ở bên ngoài mạng, đồng thời dữ liệu không mã hóa giữa reverse proxy và máy chủ với các dịch vụ tự host của bạn, giúp giảm tải cho máy chủ đó. Và việc chạy máy chủ DNS riêng cho home lab cho phép bạn tạo các tên miền tùy chỉnh, để bạn có thể sử dụng các URL dễ đọc để quản lý các ứng dụng tự host thay vì phải ghi nhớ địa chỉ IP của chúng. Hơn nữa, với một reverse proxy, bạn có thể truy cập tất cả các dịch vụ của mình từ một URL duy nhất và mọi thứ sẽ hiển thị ngay lập tức.

Thiết bị chuyển mạch mạng cùng với NAS và bộ định tuyến

Thiết bị chuyển mạch mạng cùng với NAS và bộ định tuyến

3. Thiết Lập Mạng Tunnel (VPN) Để Truy Cập Từ Xa

Để đạt được khả năng truy cập home lab tối đa, bạn sẽ muốn có thể kết nối khi không ở nhà. Có nhiều cách để đạt được điều này, nhưng việc phơi bày các dịch vụ tự host của bạn trực tiếp ra internet là một đề xuất đầy rủi ro. Thay vào đó, hãy cài đặt Mạng Riêng Ảo (Virtual Private Network – VPN) của riêng bạn và kết nối với nó, để các thiết bị của bạn hoạt động như thể chúng vẫn đang ở nhà.

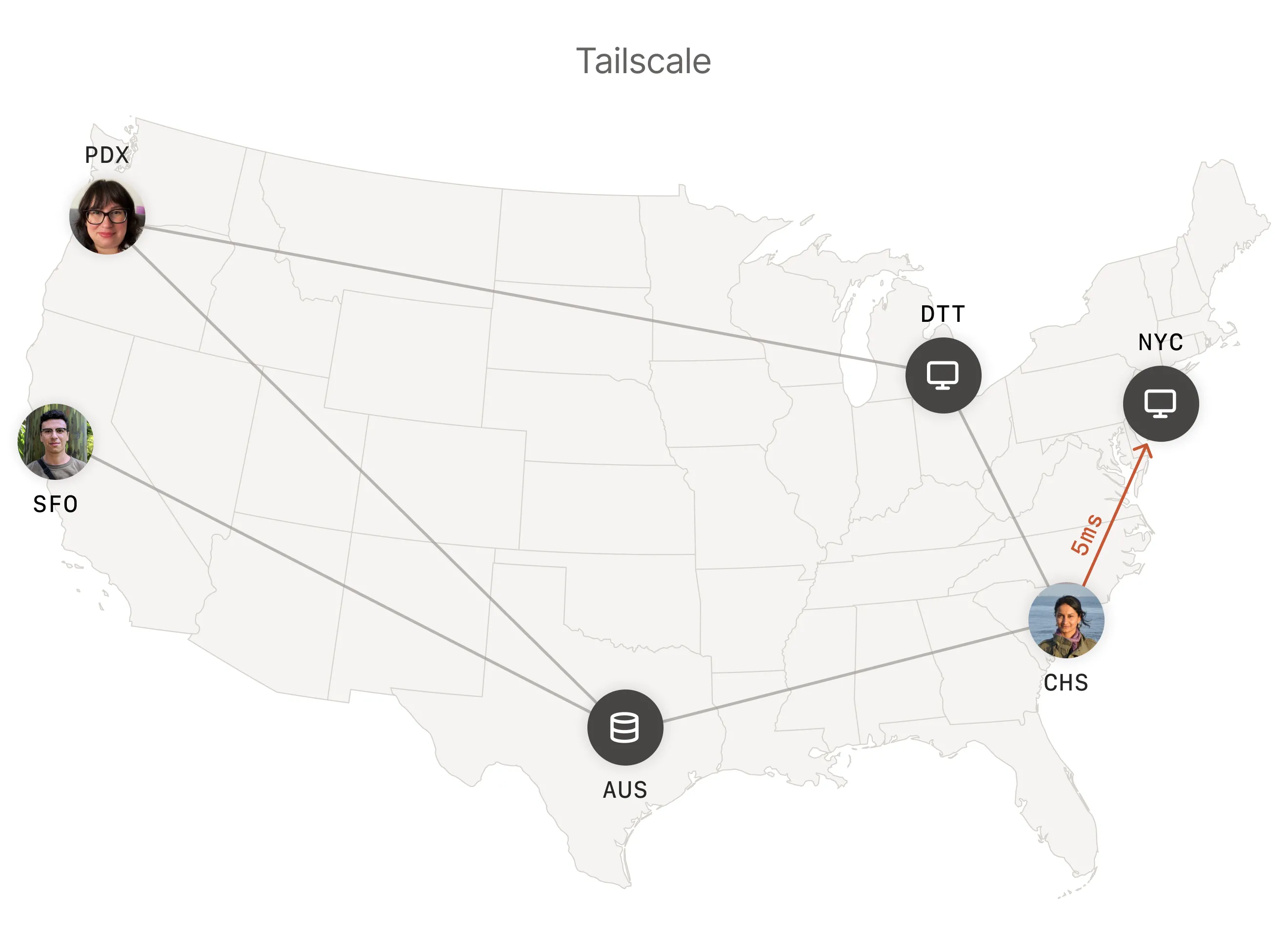

Bạn có thể chạy OpenVPN hoặc bất kỳ nhà cung cấp VPN nào bạn đã quen thuộc. Hoặc bạn có thể học hỏi từ các thiết kế mạng doanh nghiệp và chạy các thế hệ VPN tiếp theo như Tailscale, ZeroTier hoặc WireGuard. Các VPN hiện đại này sử dụng các giao thức đặc biệt để kết nối các thiết bị của bạn như thể tất cả chúng đang ở trên cùng một mạng đáng tin cậy, bất kể khoảng cách địa lý giữa chúng là bao nhiêu. Cấu trúc mạng ngang hàng (peer-to-peer) hoạt động trên bất kỳ mạng vật lý nào bạn đang kết nối, có nghĩa là mạng home lab của bạn có thể truy cập được từ hầu hết mọi nơi trên thế giới.

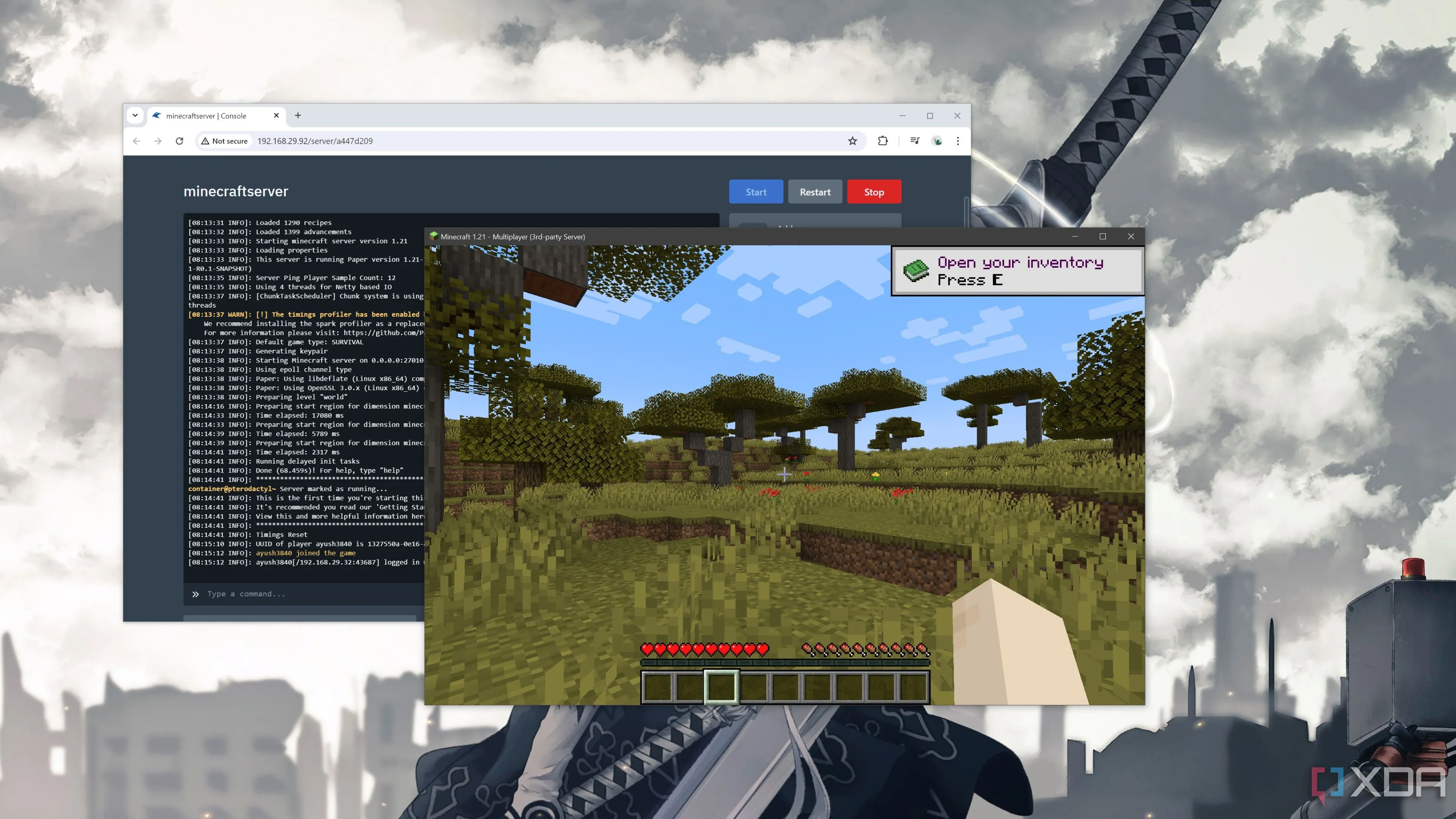

Giao diện điều khiển Minecraft trên máy chủ Pterodactyl tự host

Giao diện điều khiển Minecraft trên máy chủ Pterodactyl tự host

4. Sử Dụng Cloudflare Tunnels (Zero Trust)

Phần lớn internet công cộng tin tưởng Cloudflare để bảo vệ khỏi các cuộc tấn công, vậy tại sao bạn không muốn có mức độ bảo vệ đó cho home lab của mình? Cloudflare Tunnels lấy các ứng dụng tự host của bạn và giúp bạn truy cập chúng khi không ở trên mạng home lab, nhưng chúng thực hiện điều đó bằng cách định tuyến dữ liệu qua mạng các CDN chống DDoS, cân bằng tải, có tính sẵn sàng cao của Cloudflare.

Ở một khía cạnh nào đó, nó hoạt động giống như một reverse proxy, ngoại trừ máy chủ proxy tại nhà của bạn không có tài nguyên mạnh mẽ như Cloudflare. Một khi đã thiết lập, gần như không có thế lực nào trên Trái đất có thể làm gián đoạn tuyến đường truy cập vào home lab của bạn. Nó sẽ cần một sự kiện thảm khốc và đủ mạnh để làm sập hầu hết xương sống của internet. Điều này giúp home lab của bạn có thể truy cập được ngay cả trong hầu hết các thảm họa. Hơn nữa, nó hoạt động trong điều kiện Zero Trust (Không tin cậy), vì vậy chỉ các dịch vụ bạn chỉ định mới có thể gửi dữ liệu ra khỏi home lab, khóa chặt các cuộc tấn công nội bộ dễ dàng như các cuộc tấn công bên ngoài.

Sơ đồ từ Tailscale minh họa cách hoạt động của VPN phi tập trung

Sơ đồ từ Tailscale minh họa cách hoạt động của VPN phi tập trung

5. Cấu Hình Traefik Kèm Các Add-on Bảo Mật

Traefik là một dịch vụ reverse proxy phổ biến (cùng với nhiều tính năng khác) với một đặc điểm nổi bật khiến nó trở nên hoàn hảo cho các home lab được container hóa mạnh mẽ. Đặc điểm đó là tính năng tự động phát hiện mọi container trong home lab của bạn và tự động phơi bày chúng ra internet. Mặc dù đây là phần lớn công việc nặng nhọc đã được thực hiện, bạn vẫn có trách nhiệm bảo mật Traefik khỏi những mối đe dọa từ internet.

Trong khi nhiều người dùng home lab thích kết hợp Traefik với fail2ban, CrowdSec là một lựa chọn tốt hơn để bảo mật máy chủ của bạn vì nó có dữ liệu sự cố được chia sẻ từ cộng đồng tất cả người dùng CrowdSec. Do đó, nếu một máy chủ cấm một IP, IP đó sẽ nằm trong danh sách chặn của mọi người. Hơn nữa, CrowdSec tương thích với IPv6 (một điều hiếm thấy ở các công cụ dễ sử dụng) và cực kỳ nhanh trong việc phân tích nhật ký, xác định hành vi đáng ngờ và chặn các kết quả. Trong khi bạn đang thiết lập các công cụ bảo mật, việc thêm GeoBlocks cho các quốc gia có nhiều tác nhân xấu đã biết và thêm dịch vụ xác thực như Authelia cũng là một ý hay để bạn và các thiết bị được ủy quyền của bạn có thể truy cập vào home lab mà không ai khác có thể làm được.

Một hình ảnh về trung tâm dữ liệu của Cloudflare tại London, với các con lắc hỗn loạn tượng trưng

Một hình ảnh về trung tâm dữ liệu của Cloudflare tại London, với các con lắc hỗn loạn tượng trưng

Việc xây dựng một home lab có tính khả dụng cao đòi hỏi sự quy hoạch kỹ lưỡng. Home lab của bạn là nơi để học hỏi các phương pháp hay nhất, không phải là nơi bạn liên tục sửa chữa lỗi lầm hết lần này đến lần khác. Chắc chắn, nó cũng có phần như vậy, nhưng nó nên được tổ chức tốt hơn một chút. Bởi vì cách duy nhất để thực sự làm việc với sự hỗn loạn là ở trong một môi trường được kiểm soát và ghi lại tốt. Thật buồn cười khi bạn nghĩ rằng sự hỗn loạn sẽ phát triển trong sự mất trật tự, nhưng bằng cách làm cho home lab của bạn dễ dàng truy cập, bạn có thể kết nối với nó bất kể bạn đang chạy thử nghiệm nào hay bạn đang ở đâu. Hãy bắt đầu tối ưu hóa khả năng truy cập và quản lý home lab của bạn ngay hôm nay để tận hưởng trọn vẹn niềm đam mê công nghệ!